Já se passou algum tempo desde o início e ponto alto da propagação do mais mediático acto de ciber-terrorismo da história: o WannaCry. Em termos de “ciber-tempo”, na realidade já passou uma eternidade e está toda a gente à espera do próximo (o “ciber-tempo” consiste na adaptação do tempo percepcionado pelos humanos à velocidade com que as coisas acontecem online – conceito inventado agora mesmo!).

Logo nas primeiras horas do evento, multiplicaram-se as análises imediatas, de toda a comunidade, às quais se juntaram as “análises” (aspas significativas) dos órgãos de comunicação social que chamaram “peritos” (outra vez as aspas) de forma a enquadrar perante as suas audiências um fenómeno que, não sendo novo, desta vez extravasou os limites da Internet, dos computadores, dos “nerds”. A integração das nossas necessidades de comunicação com a internet tem sido insidiosa e é normal que a sociedade não de aperceba do grau de dependência que tem neste momento da Rede. Seria exactamente nas alturas de catástrofe que esse facto se tornaria visível e foi este o caso.

Mas, à parte dessas primeiras reacções da ciber-comunidade e dos órgãos de comunicação social, nos bastidores das empresas, dos organismos públicos, Estado e forças de segurança com algum interesse no assunto (militares e civis), passada a primeira euforia, continuou-se a trabalhar quer na contenção do ataque, na prevenção de vulnerabilidades e finalmente, no estudo forense do evento.

O que se aprendeu?

Muitas conclusões foram já publicadas, e podem ser encontradas por essa Internet fora. Mas acrescentando os meus “cinco tostões”, retive meia dúzia de aspectos que penso ser merecedores de reflexão:

1 – O número de sistemas afectados

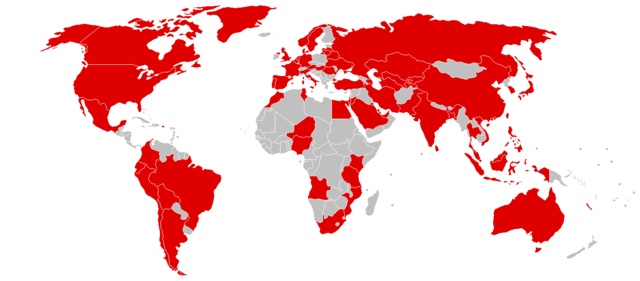

Este não foi o pior ciber-ataque da história em termos de número de sistemas infectados. No entanto, se considerarmos os efeitos (sistemas completamente inoperativos após o ataque), foi sem dúvida o que teve mais efeitos. Os números conhecidos e devidamente descontadas as dúvidas e inferidas infecções que não foram divulgadas por empresas ou organizações governamentais, apontam para qualquer coisa como 200.000 sistemas afectados, em cerca de 150 países diferentes.

2 – Já sabíamos

Como nas questões de segurança fora da internet, também neste caso a vulnerabilidade já era conhecida e a possibilidade de acontecer um ataque deste género dependia de dois factores: a criatividade de alguém para a explorar e o atraso em tomar acções preventivas para a eliminar.

Por diversos factores, muitas empresas, organizações governamentais, utilizadores da internet individuais não tomaram as devidas precauções. Apontar o dedo aos gestores das infra-estruturas será fácil (e é sempre ao longo do tempo) e estes terão a sua cota parte de responsabilidade. Mas não basta pensarmos que o administrador de sistemas deveria ter instalado a actualização MS-00-XXXX. O problema é mais abrangente, mais difícil de identificar e certamente mais complexo tecnicamente de resolver. Caso a caso, poderei dizer como a empresa A ou individuo B poderiam ter evitado ser contaminados. Mas em termos gerais, teremos de abordar a questão pelo lado da normalização, da gestão de processos de segurança, da ITIL e da ISO27001 – como alguém referiu, pela “higiene recorrente da nossa presença online”.

3 – Há hackers bons e hackers maus? (ou o Governo é Hacker?)

Entenda-se como “Governo” as agências de segurança governamentais. Desta vez a mais mediática (como é costume) foi a NSA, mas poderia ter sido a CIA, a Mossad, a FSB, o SIRP…

Todas as agências de segurança oficiais devem trabalhar dentro da legalidade.

Todas as agências de segurança cometem ilegalidades de forma a cumprir a sua missão.

Estes dois factos contraditórios têm como factor facilitador a confidencialidade da sua actividade, por definição. Mesmo que não se discutam os objectivos (discussão que terá de ter em conta questões geoestratégicas, políticas, até filosóficas), a necessidade de confidencialidade de métodos abre a porta para as agências de segurança construírem, disseminar e usar pedaços de software em tudo idênticos a vírus. E não contem que as mesmas agências divulguem as vulnerabilidades encontradas e usadas em sistemas operativos: precisam que elas existam e precisam de as usar! A Microsoft insurgiu-se contra o facto da NSA não ter divulgado mais cedo a vulnerabilidade que encontrou no sistema que permitiu a disseminação do WannaCry. Fez bem, a Microsoft. Mas não poderemos contar com a NSA ou qualquer outra agência para divulgar essa informação. Faz parte da sua natureza não o fazer. Pronto.

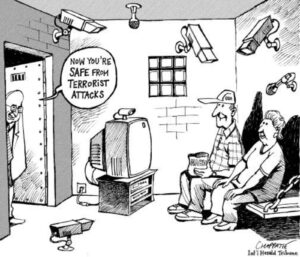

Não tenho dúvidas. A NSA ou qualquer agência explorar vulnerabilidades do meu sistema, instalar “backdoors”, aceder à minha informação, incluindo tráfego internet é ILEGAL, IMORAL, ERRADO.

Mas fazer exactamente o mesmo ao sistema de um potencial terrorista, já não é!

Entendem o paradoxo?

Teremos muito rapidamente que encontrar o equilíbrio entre segurança e privacidade – uma Quimera que por definição nunca vamos alcançar, mas cujo caminho da procura nos irá servir).

4 – É preciso um ciber-exército para as ciber-ameaças

Não existem especialistas suficientes em ciber-segurança para fazer face quer às ameaças, mas sobretudo às “primeiras respostas” em caso de ataque deste tipo.

Não é cenário único o de Portugal, mas como sempre, por cá é mais evidente essa insuficiência. Entre os “profissionais da informática” não existe nem formação com qualidade suficiente, nem recursos humanos em quantidade necessária para fazer face ao evento, às necessidades de contenção e prevenção. Isso acontece essencialmente por dois factores:

a) os incidentes são raros, por isso não vale o investimento e

b) o nível de conhecimentos necessários é extremamente elevado.

A primeira vai-se resolver nos próximos tempos: as ameaças e respectivas concretizações vão ser cada vez mais comuns. Não há alternativa, vamos ter de investir. A segunda vai ser resolvida pela primeira: um especialista de segurança capaz vai ser valioso, logo vai ganhar bem, logo vai ser uma área atraente para os profissionais e como é difícil, vai atrair os melhores. Tudo isto vai levar o seu tempo. E os hackers já estão aí. Vamos pois ter muitas “baixas” até que consigamos construir as nossas defesas. Contem com isso.

5 – O WannaCry… foi “mal” programado

E isso foi a nossa sorte. Nos dias seguintes ao início da propagação do WannaCry, vários especialista dedicaram-se a tentar “desmontar” e olhar para as “entranhas” do pedaço de software.

Um deles, conhecido por MalwareTech (o seu nome foi entretanto divulgado pelos tablóides britânicos, transformando a sua vida num inferno), através da análise de segmentos de código, descobriu rapidamente um kill-switch embebido no software. Este verificava a existência de uma dada página na web. MalwareTech registou o domínio desse endereço que o WannaCry procurava e verificou que a partir desse momento o software parava a sua actividade. Aparentemente este “gatilho” foi embebido no código original de forma a haver uma possibilidade da propagação ser parada em qualquer altura. A sua descoberta por MalwareTech foi uma dádiva para toda a Internet.

Outra “deficiência” no WannaCry foi descoberta vários dias depois. A sequência de encriptação usada passava grosso modo por:

- Ler o ficheiro original

- Encriptar os dados, escrevendo um novo ficheiro

- Apagar o ficheiro original

Ora como apagar um ficheiro do nosso disco, basicamente é dizer à base de dados que mantém o FileSystem (é um género de índice que encontramos nos livros e que basicamente diz onde, no disco, está um dado ficheiro) que esse ficheiro não está lá, na realidade os dados ficam escritos no disco, até aquela área ser usada para escrever outros.

Este método de apagar ficheiros é o que nos permite fazer “Undelete” usando softwares que “recuperam ficheiros apagados”. Na realidade, só reconstroem o tal índice e só funcionam se não existirem escritas “por cima” dos dados originais.

O WannaCry aparentemente detectava se o ficheiro estava numa directoria “crítica” (por exemplo na pasta “Meus Documentos” no Windows) e nesse caso, antes de apagar o ficheiro original, “escrevia por cima” lixo digital e só depois apagava, tornando assim impossível a sua recuperação. Mas, vá-se lá saber porquê, se o ficheiro não estava numa dessas directorias críticas, o WannaCry não fazia essa passo de “reescrita” e possibilita a recuperação do ficheiro original. Isto tornou possível, ainda que parcialmente e sob condições muito controladas, recuperar muitos dos dados encriptados.

O WannaCry aparentemente detectava se o ficheiro estava numa directoria “crítica” (por exemplo na pasta “Meus Documentos” no Windows) e nesse caso, antes de apagar o ficheiro original, “escrevia por cima” lixo digital e só depois apagava, tornando assim impossível a sua recuperação. Mas, vá-se lá saber porquê, se o ficheiro não estava numa dessas directorias críticas, o WannaCry não fazia essa passo de “reescrita” e possibilita a recuperação do ficheiro original. Isto tornou possível, ainda que parcialmente e sob condições muito controladas, recuperar muitos dos dados encriptados.

6 – O crime não compensa!

Cerca de 200.000 sistemas infectados deram aos ciber-terroristas o potencial de ganhos em resgates entre os 60.000.000 e os 120.000.000 de dólares americanos. Analistas apontam para que a quantia total conseguida foi de 72.000 dólares. Dizer que não compensa é capaz de ser um exagero. Mas que não ficaram ricos, não ficaram.